La guida definitiva per comprendere il phishing nel 2023

Quindi, cos'è phishing?

Il phishing è una forma di ingegneria sociale che induce le persone a rivelare le proprie password o oggetti di valore informazioni. Gli attacchi di phishing possono essere sotto forma di e-mail, messaggi di testo e telefonate.

Di solito, questi attacchi si presentano come servizi e aziende popolari che le persone riconoscono facilmente.

Quando gli utenti fanno clic su un collegamento di phishing nel corpo di un'e-mail, vengono indirizzati a una versione simile di un sito di cui si fidano. A questo punto della truffa di phishing vengono chieste loro le credenziali di accesso. Una volta inserite le proprie informazioni sul sito Web falso, l'attaccante ha ciò di cui ha bisogno per accedere al proprio account reale.

Gli attacchi di phishing possono portare al furto di informazioni personali, informazioni finanziarie o informazioni sanitarie. Una volta che l'attaccante ottiene l'accesso a un account, vende l'accesso all'account o utilizza tali informazioni per hackerare altri account della vittima.

Una volta venduto l'account, qualcuno che sa come trarre profitto dall'account acquisterà le credenziali dell'account dal dark web e capitalizzerà sui dati rubati.

Ecco una visualizzazione per aiutarti a comprendere i passaggi di un attacco di phishing:

Gli attacchi di phishing si presentano in diverse forme. Il phishing può funzionare da una telefonata, un messaggio di testo, un'e-mail o un messaggio sui social media.

Le e-mail di phishing generiche sono il tipo più comune di attacco di phishing. Attacchi come questi sono comuni perché richiedono il minimo sforzo.

Gli hacker prendono un elenco di indirizzi e-mail associati ad account Paypal o social media e inviano a e-mail di massa alle potenziali vittime.

Quando la vittima fa clic sul collegamento nell'e-mail, spesso viene indirizzata a una versione falsa di un sito Web popolare e chiede loro di accedere con le informazioni del proprio account. Non appena inviano le informazioni del proprio account, l'hacker ha ciò di cui ha bisogno per accedere al proprio account.

In un certo senso, questo tipo di phishing è come gettare una rete in un banco di pesci; mentre altre forme di phishing sono sforzi più mirati.

Spear phishing è quando un utente malintenzionato prende di mira un individuo specifico piuttosto che inviare un'e-mail generica a un gruppo di persone.

Gli attacchi di spear phishing tentano di indirizzare in modo specifico il bersaglio e si travestono da una persona che la vittima potrebbe conoscere.

Questi attacchi sono più facili per un truffatore se si dispone di informazioni di identificazione personale su Internet. L'aggressore è in grado di ricercare te e la tua rete per creare un messaggio pertinente e convincente.

A causa dell'elevata quantità di personalizzazione, gli attacchi di spear phishing sono molto più difficili da identificare rispetto ai normali attacchi di phishing.

Sono anche meno comuni, perché i criminali impiegano più tempo per realizzarli con successo.

Domanda: Qual è la percentuale di successo di un'e-mail di spearphishing?

Risposta: le e-mail di spearphishing hanno un tasso medio di apertura delle e-mail di 70% ed 50% dei destinatari fa clic su un collegamento nell'e-mail.

Rispetto agli attacchi di spear phishing, gli attacchi di caccia alle balene sono drasticamente più mirati.

Gli attacchi di caccia alle balene colpiscono individui in un'organizzazione come l'amministratore delegato o il direttore finanziario di un'azienda.

Uno degli obiettivi più comuni degli attacchi di caccia alle balene è manipolare la vittima affinché trasferisca ingenti somme di denaro all'aggressore.

Simile al normale phishing in quanto l'attacco è sotto forma di e-mail, la caccia alle balene può utilizzare loghi aziendali e indirizzi simili per camuffarsi.

In alcuni casi, l'aggressore impersonerà il CEO e usa quella persona per convincere un altro dipendente a rivelare dati finanziari o trasferire denaro sul conto dell'attaccante.

Poiché è meno probabile che i dipendenti rifiutino una richiesta di qualcuno più in alto, questi attacchi sono molto più subdoli.

Gli aggressori spesso impiegano più tempo a creare un attacco di caccia alle balene perché tendono a ripagare meglio.

Il nome "caccia alle balene" si riferisce al fatto che gli obiettivi hanno più potere finanziario (CEO).

Il phishing Angler è relativamente nuovo tipo di attacco di phishing ed esiste sui social media.

Non seguono il tradizionale formato di posta elettronica degli attacchi di phishing.

Invece, si travestono da rappresentanti del servizio clienti delle aziende e inducono le persone a inviare loro informazioni tramite messaggi diretti.

Una truffa comune consiste nell'inviare le persone a un falso sito Web di assistenza clienti che scaricherà malware o in altre parole ransomware sul dispositivo della vittima.

Un attacco vishing è quando un truffatore ti chiama per tentare di raccogliere informazioni personali da voi.

I truffatori di solito fingono di essere un'azienda o un'organizzazione rispettabile come Microsoft, l'IRS o persino la tua banca.

Usano tattiche di paura per farti rivelare dati importanti sull'account.

Ciò consente loro di accedere direttamente o indirettamente ai tuoi account importanti.

Gli attacchi di vishing sono complicati.

Gli aggressori possono facilmente impersonare persone di cui ti fidi.

Guarda il fondatore di Hailbytes, David McHale, che parla di come i robocall svaniranno con la tecnologia del futuro.

La maggior parte degli attacchi di phishing avviene tramite e-mail, ma esistono modi per identificarne la legittimità.

Quando apri un'e-mail controlla se proviene o meno da un dominio di posta elettronica pubblico (es. @gmail.com).

Se proviene da un dominio di posta elettronica pubblico, è molto probabile che si tratti di un attacco di phishing poiché le organizzazioni non utilizzano domini pubblici.

Piuttosto, i loro domini sarebbero unici per la loro attività (ad es. il dominio email di Google è @google.com).

Tuttavia, esistono attacchi di phishing più complicati che utilizzano un dominio univoco.

È utile fare una rapida ricerca dell'azienda e verificarne la legittimità.

Gli attacchi di phishing tentano sempre di farti amicizia con un bel saluto o empatia.

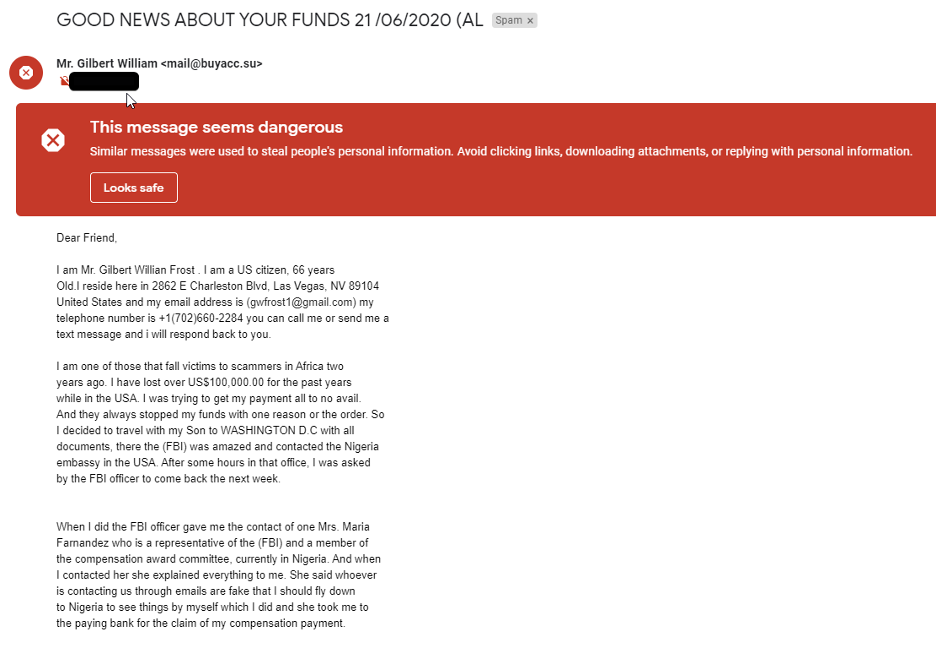

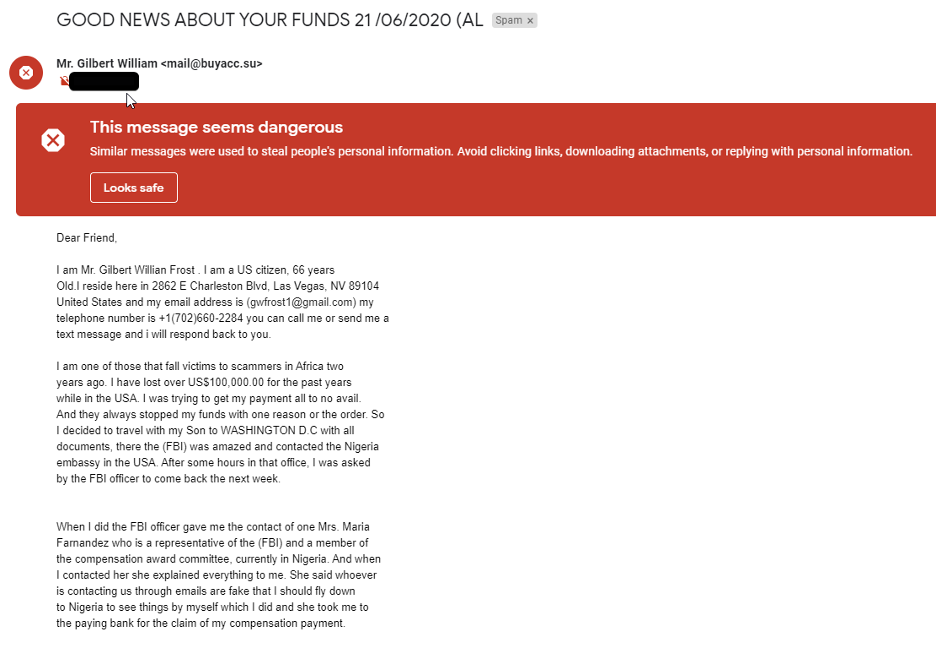

Ad esempio, nel mio spam non molto tempo fa ho trovato un'e-mail di phishing con il saluto di "Caro amico".

Sapevo già che si trattava di un'e-mail di phishing poiché nella riga dell'oggetto diceva "BUONE NOTIZIE SUI TUOI FONDI 21/06/2020".

Vedere quei tipi di saluti dovrebbe essere una bandiera rossa istantanea se non hai mai interagito con quel contatto.

I contenuti di un'e-mail di phishing sono molto importanti e vedrai alcune caratteristiche distintive che ne costituiscono la maggior parte.

Se i contenuti sembrano assurdi, molto probabilmente si tratta di una truffa.

Ad esempio, se la riga dell'oggetto dice: "Hai vinto alla lotteria $ 1000000" e non ricordi di aver partecipato, allora questa è una bandiera rossa.

Quando il contenuto crea un senso di urgenza come "dipende da te" e porta a fare clic su un collegamento sospetto, è molto probabile che si tratti di una truffa.

Le e-mail di phishing hanno sempre un link o un file sospetto allegato.

Un buon modo per verificare se un collegamento contiene un virus consiste nell'utilizzare VirusTotal, un sito Web che verifica la presenza di malware nei file o nei collegamenti.

Esempio di e-mail di phishing:

Nell'esempio, Google sottolinea che l'e-mail può essere potenzialmente pericolosa.

Riconosce che il suo contenuto corrisponde ad altre e-mail di phishing simili.

Se un'e-mail soddisfa la maggior parte dei criteri di cui sopra, si consiglia di segnalarla a reportphishing@apwg.org o phishing-report@us-cert.gov in modo che venga bloccata.

Se utilizzi Gmail, è disponibile un'opzione per segnalare l'email per phishing.

Anche se gli attacchi di phishing sono rivolti a utenti casuali, spesso prendono di mira i dipendenti di un'azienda.

Tuttavia, gli aggressori non sono sempre alla ricerca del denaro di un'azienda, ma dei suoi dati.

In termini di business, i dati sono molto più preziosi del denaro e possono avere un grave impatto su un'azienda.

Gli aggressori possono utilizzare i dati trapelati per influenzare il pubblico intaccando la fiducia dei consumatori e offuscando il nome dell'azienda.

Ma non sono le uniche conseguenze che ne possono derivare.

Altre conseguenze includono un impatto negativo sulla fiducia degli investitori, l'interruzione dell'attività e l'incitamento a sanzioni normative ai sensi del Regolamento generale sulla protezione dei dati (GDPR).

Si consiglia di addestrare i dipendenti ad affrontare questo problema per ridurre gli attacchi di phishing riusciti.

I modi per formare i dipendenti in genere sono mostrare loro esempi di e-mail di phishing e i modi per individuarli.

Un altro buon modo per mostrare ai dipendenti il phishing è attraverso la simulazione.

Le simulazioni di phishing sono fondamentalmente attacchi falsi progettati per aiutare i dipendenti a riconoscere il phishing in prima persona senza alcun effetto negativo.

Condivideremo ora i passaggi necessari per eseguire una campagna di phishing di successo.

Il phishing rimane la principale minaccia alla sicurezza secondo il report 2020 sullo stato della sicurezza informatica di WIPRO.

Uno dei modi migliori per raccogliere dati ed educare i dipendenti è eseguire una campagna di phishing interna.

Può essere abbastanza facile creare un'e-mail di phishing con una piattaforma di phishing, ma c'è molto di più che premere invio.

Discuteremo su come gestire i test di phishing con le comunicazioni interne.

Quindi, esamineremo come analizzi e utilizzi i dati che raccogli.

Una campagna di phishing non mira a punire le persone se cadono in una truffa. Una simulazione di phishing consiste nell'insegnare ai dipendenti come rispondere alle e-mail di phishing. Vuoi assicurarti di essere trasparente riguardo alla formazione sul phishing nella tua azienda. Dai la priorità all'informazione dei leader aziendali sulla tua campagna di phishing e descrivi gli obiettivi della campagna.

Dopo aver inviato il tuo primo test di posta elettronica di phishing di base, puoi fare un annuncio a livello aziendale a tutti i dipendenti.

Un aspetto importante delle comunicazioni interne è mantenere il messaggio coerente. Se stai eseguendo i tuoi test di phishing, allora è una buona idea inventare un marchio inventato per il tuo materiale di formazione.

Trovare un nome per il tuo programma aiuterà i dipendenti a riconoscere i tuoi contenuti educativi nella loro casella di posta.

Se stai utilizzando un servizio di test di phishing gestito, probabilmente lo copriranno. I contenuti educativi dovrebbero essere prodotti in anticipo in modo da poter avere un follow-up immediato dopo la tua campagna.

Fornisci ai tuoi dipendenti istruzioni e informazioni sul tuo protocollo di posta elettronica di phishing interno dopo il test di riferimento.

Vuoi dare ai tuoi colleghi l'opportunità di rispondere correttamente alla formazione.

Vedere il numero di persone che individuano e segnalano correttamente l'e-mail è un'informazione importante da ottenere dal test di phishing.

Quale dovrebbe essere la tua massima priorità per la tua campagna?

Fidanzamento.

Puoi provare a basare i tuoi risultati sul numero di successi e fallimenti, ma quei numeri non ti aiutano necessariamente con il tuo scopo.

Se esegui una simulazione di test di phishing e nessuno fa clic sul collegamento, significa che il test ha avuto successo?

La risposta breve è "no".

Avere una percentuale di successo del 100% non si traduce in un successo.

Può significare che il tuo test di phishing è stato semplicemente troppo facile da individuare.

D'altra parte, se ottieni un'enorme percentuale di fallimenti con il tuo test di phishing, potrebbe significare qualcosa di completamente diverso.

Potrebbe significare che i tuoi dipendenti non sono ancora in grado di individuare gli attacchi di phishing.

Quando ottieni un alto tasso di clic per la tua campagna, ci sono buone probabilità che tu debba ridurre la difficoltà delle tue e-mail di phishing.

Prenditi più tempo per addestrare le persone al loro livello attuale.

Alla fine, vuoi ridurre il tasso di clic sui link di phishing.

Forse ti starai chiedendo quale sia una percentuale di clic buona o cattiva con una simulazione di phishing.

Secondo sans.org, il tuo la prima simulazione di phishing può produrre una percentuale di clic media del 25-30%.

Sembra un numero davvero alto.

Per fortuna l'hanno segnalato dopo 9-18 mesi di formazione sul phishing, la percentuale di clic per un test di phishing era inferiore al 5%.

Questi numeri possono essere utili come stima approssimativa dei risultati desiderati dalla formazione sul phishing.

Per avviare la tua prima simulazione di e-mail di phishing, assicurati di inserire nella whitelist l'indirizzo IP dello strumento di test.

Ciò garantisce che i dipendenti ricevano l'e-mail.

Quando crei la tua prima email di phishing simulata, non renderla troppo facile o troppo difficile.

Dovresti anche ricordare il tuo pubblico.

Se i tuoi colleghi non sono utenti assidui di social media, probabilmente non sarebbe una buona idea utilizzare una falsa e-mail di phishing per reimpostare la password di LinkedIn. L'e-mail del tester deve avere un appeal sufficientemente ampio da consentire a tutti i membri della tua azienda di fare clic.

Alcuni esempi di e-mail di phishing con ampio appeal potrebbero essere:

Ricorda solo la psicologia di come il messaggio verrà preso dal tuo pubblico prima di premere Invia.

Continua a inviare e-mail di formazione sul phishing ai tuoi dipendenti. Assicurati di aumentare lentamente la difficoltà nel tempo per aumentare i livelli di abilità delle persone.

Si consiglia di effettuare invii email mensili. Se "phishing" la tua organizzazione troppo spesso, è probabile che se ne accorgano un po' troppo in fretta.

Catturare i tuoi dipendenti, un po' alla sprovvista è il modo migliore per ottenere risultati più realistici.

Se invii sempre lo stesso tipo di e-mail di "phishing", non insegnerai ai tuoi dipendenti come reagire a diverse truffe.

Puoi provare diverse angolazioni tra cui:

Quando invii nuove campagne, assicurati sempre di mettere a punto la pertinenza del messaggio per il tuo pubblico.

Se invii un'e-mail di phishing che non è correlata a qualcosa di interessante, potresti non ricevere molta risposta dalla tua campagna.

Dopo aver inviato diverse campagne ai tuoi dipendenti, aggiorna alcune delle vecchie campagne che hanno ingannato le persone la prima volta e fai un nuovo giro su quella campagna.

Sarai in grado di dire l'efficacia della tua formazione se vedi che le persone stanno imparando e migliorando.

Da lì sarai in grado di dire se hanno bisogno di più informazioni su come individuare un certo tipo di email di phishing.

Ci sono 3 fattori nel determinare se hai intenzione di creare il tuo programma di formazione sul phishing o esternalizzare il programma.

Se sei un ingegnere della sicurezza o ne hai uno nella tua azienda, puoi facilmente creare un server di phishing utilizzando una piattaforma di phishing preesistente per creare le tue campagne.

Se non disponi di ingegneri della sicurezza, creare il tuo programma di phishing potrebbe essere fuori discussione.

Potresti avere un ingegnere della sicurezza nella tua organizzazione, ma potrebbe non avere esperienza con l'ingegneria sociale o i test di phishing.

Se hai qualcuno che ha esperienza, sarebbe abbastanza affidabile da creare il proprio programma di phishing.

Questo è un fattore davvero importante per le aziende di piccole e medie dimensioni.

Se il tuo team è piccolo, potrebbe non essere conveniente aggiungere un'altra attività al tuo team di sicurezza.

È molto più conveniente avere un altro team esperto che faccia il lavoro per te.

Hai seguito l'intera guida per capire come formare i tuoi dipendenti e sei pronto per iniziare a proteggere la tua organizzazione attraverso la formazione sul phishing.

E ora?

Se sei un ingegnere della sicurezza e vuoi iniziare subito a gestire le tue prime campagne di phishing, vai qui per saperne di più su uno strumento di simulazione di phishing che puoi utilizzare per iniziare oggi stesso.

O…

Se sei interessato a conoscere i servizi gestiti per eseguire campagne di phishing per te, scopri di più proprio qui su come iniziare la tua prova gratuita di formazione sul phishing.

Utilizza l'elenco di controllo per identificare le e-mail insolite e, se si tratta di phishing, segnalale.

Anche se esistono filtri anti-phishing in grado di proteggerti, non è al 100%.

Le e-mail di phishing sono in continua evoluzione e non sono mai le stesse.

A proteggi la tua azienda dagli attacchi di phishing a cui puoi prendere parte simulazioni di phishing per ridurre le possibilità di successo degli attacchi di phishing.

Ci auguriamo che tu abbia imparato abbastanza da questa guida per capire cosa devi fare dopo per ridurre le possibilità di un attacco di phishing alla tua azienda.

Lascia un commento se hai domande per noi o se desideri condividere le tue conoscenze o esperienze con le campagne di phishing.

Non dimenticare di condividere questa guida e di spargere la voce!

Hailbyte

9511 Guardia della Regina Ct.

Alloro, MD 20723

Telefono: (732) 771-9995

E-mail: info@hailbytes.com