Spear Phishing Definizione | Cos'è lo Spear Phishing?

Sommario

In che modo lo Spear Phishing è diverso dal Phishing?

Come funziona un attacco di Spear Phishing?

Tutti devono stare attenti agli attacchi di spear phishing. Alcune categorie di persone hanno maggiori probabilità di farlo essere attaccato di altri. Le persone che hanno lavori di alto livello in settori come la sanità, la finanza, l'istruzione o il governo corrono un rischio maggiore. Un attacco di spear phishing riuscito a uno qualsiasi di questi settori potrebbe portare a:

- Una violazione dei dati

- Grandi pagamenti di riscatto

- Minacce alla sicurezza nazionale

- Perdita di reputazione

- Ripercussioni legali

Non puoi evitare di ricevere email di phishing. Anche se utilizzi un filtro e-mail, alcuni attacchi di spearphishing verranno effettuati.

Il modo migliore per gestirlo è formare i dipendenti su come individuare le e-mail contraffatte.

Come puoi prevenire gli attacchi di Spear Phishing?

- Evita di pubblicare troppe informazioni su di te sui social media. Questa è una delle prime fermate di un criminale informatico per cercare informazioni su di te.

- Assicurati che il servizio di hosting che utilizzi disponga di sicurezza e-mail e protezione anti-spam. Questo funge da prima linea di difesa contro un criminale informatico.

- Non fare clic su collegamenti o file allegati finché non si è certi dell'origine dell'e-mail.

- Fai attenzione alle e-mail non richieste o alle e-mail con richieste urgenti. Prova a verificare tale richiesta attraverso un altro mezzo di comunicazione. Fai una telefonata, un messaggio o un colloquio faccia a faccia con la persona sospettata.

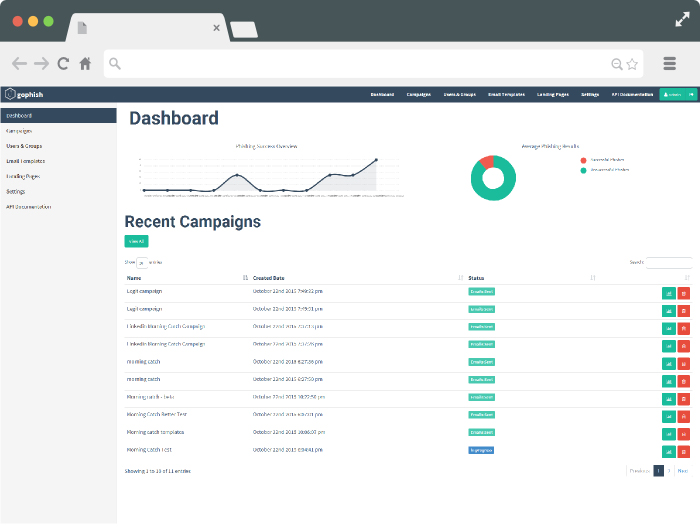

Una simulazione di spear phishing è uno strumento eccellente per aggiornare i dipendenti sulle tattiche di spear phishing dei criminali informatici. Si tratta di una serie di esercizi interattivi progettati per insegnare ai propri utenti come identificare le e-mail di spear-phishing per evitarle o segnalarle. I dipendenti che sono esposti a simulazioni di spear phishing hanno molte più possibilità di individuare un attacco di spear phishing e reagire in modo appropriato.

Come funziona una simulazione di spear phishing?

- Informare i dipendenti che riceveranno un'e-mail di phishing "falsa".

- Invia loro un articolo che descriva come individuare in anticipo le e-mail di phishing per assicurarti che siano informati prima che vengano testati.

- Invia l'e-mail di phishing "falsa" in un momento casuale durante il mese in cui annunci la formazione sul phishing.

- Misura le statistiche di quanti dipendenti sono caduti per il tentativo di phishing rispetto alla quantità che non l'ha fatto o che ha segnalato il tentativo di phishing.

- Continua la formazione inviando suggerimenti sulla consapevolezza del phishing e testando i tuoi colleghi una volta al mese.

>>>Puoi saperne di più su come trovare il simulatore di phishing giusto QUI.<<

Perché dovrei voler simulare un attacco di phishing?

Se la tua organizzazione viene colpita da attacchi di spearphishing, le statistiche sugli attacchi riusciti ti faranno riflettere.

La percentuale media di successo di un attacco di spearphishing è una percentuale di clic del 50% per le e-mail di phishing.

Questo è il tipo di responsabilità che la tua azienda non vuole.

Quando porti consapevolezza sul phishing sul posto di lavoro, non stai solo proteggendo i dipendenti o l'azienda da frodi con carte di credito o furti di identità.

Una simulazione di phishing può aiutarti a prevenire le violazioni dei dati che costano alla tua azienda milioni di azioni legali e milioni di fiducia dei clienti.

Se vuoi iniziare una prova gratuita di GoPhish Phishing Framework certificato da Hailbytes, puoi contattarci qui per maggiori informazioni o inizia oggi la tua prova gratuita su AWS.