5 vantaggi della gestione delle vulnerabilità come servizio

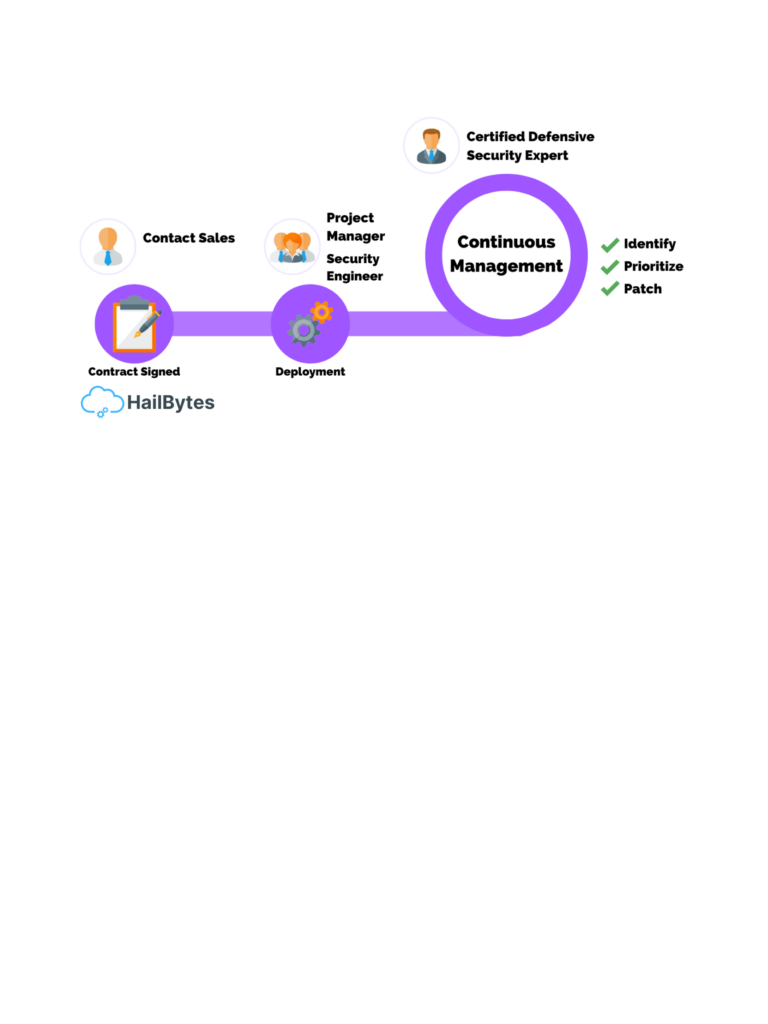

5 vantaggi della gestione delle vulnerabilità come servizio Che cos'è la gestione delle vulnerabilità? Con tutta la codifica e il software utilizzato dalle aziende, ci sono sempre vulnerabilità di sicurezza. Potrebbe esserci del codice a rischio e la necessità di proteggere le applicazioni. Ecco perché abbiamo bisogno di una gestione delle vulnerabilità. Ma abbiamo già così tante cose di cui preoccuparci […]

Shadowsocks vs. VPN: confronto tra le migliori opzioni per la navigazione sicura

Shadowsocks vs VPN: confronto tra le migliori opzioni per la navigazione sicura Introduzione In un'era in cui la privacy e la sicurezza online sono di fondamentale importanza, le persone che cercano soluzioni di navigazione sicure spesso si trovano di fronte a una scelta tra Shadowsocks e VPN. Entrambe le tecnologie offrono crittografia e anonimato, ma differiscono per approccio e funzionalità. In questo […]

Formazione dei dipendenti per riconoscere ed evitare le truffe di phishing

Formazione dei dipendenti per riconoscere ed evitare le truffe di phishing Introduzione Nell'era digitale odierna, in cui le minacce informatiche continuano a evolversi, una delle forme di attacco più diffuse e dannose sono le truffe di phishing. I tentativi di phishing possono ingannare anche le persone più esperte di tecnologia, rendendo fondamentale per le organizzazioni dare la priorità alla formazione sulla sicurezza informatica per i propri dipendenti. Dotando […]

I vantaggi dell'esternalizzazione dei servizi di sicurezza IT

I vantaggi dell'esternalizzazione dei servizi di sicurezza IT Introduzione Nel panorama digitale odierno, le organizzazioni devono affrontare una gamma sempre crescente di minacce informatiche che possono compromettere dati sensibili, interrompere le operazioni e danneggiare la loro reputazione. Di conseguenza, garantire una solida sicurezza IT è diventata una priorità assoluta per le aziende di vari settori. Mentre alcune aziende scelgono di stabilire un […]

5 errori comuni che ti rendono vulnerabile agli attacchi di phishing

5 errori comuni che ti rendono vulnerabile agli attacchi di phishing Introduzione Gli attacchi di phishing rimangono una minaccia prevalente per la sicurezza informatica, prendendo di mira individui e organizzazioni in tutto il mondo. I criminali informatici impiegano varie tattiche per indurre le vittime a rivelare informazioni sensibili o compiere azioni dannose. Evitando errori comuni che ti rendono vulnerabile agli attacchi di phishing, puoi migliorare significativamente il tuo […]

Budget per le operazioni di sicurezza: CapEx vs OpEx

Budget per le operazioni di sicurezza: CapEx vs OpEx Introduzione Indipendentemente dalle dimensioni aziendali, la sicurezza è una necessità non negoziabile e dovrebbe essere accessibile su tutti i fronti. Prima della popolarità del modello di distribuzione cloud "as a service", le aziende dovevano possedere la propria infrastruttura di sicurezza o noleggiarla. Uno studio condotto da IDC ha rilevato che la spesa per l'hardware relativo alla sicurezza, […]