Come decifrare gli hash

Come decrittografare gli hash Introduzione Hashes.com è una solida piattaforma ampiamente utilizzata nei test di penetrazione. Offrendo una suite di strumenti, inclusi identificatori di hash, verificatore di hash e codificatore e decodificatore base64, è particolarmente adatto a decrittografare tipi di hash popolari come MD5 e SHA-1. In questo articolo, approfondiremo il processo pratico di decrittografia degli hash utilizzando […]

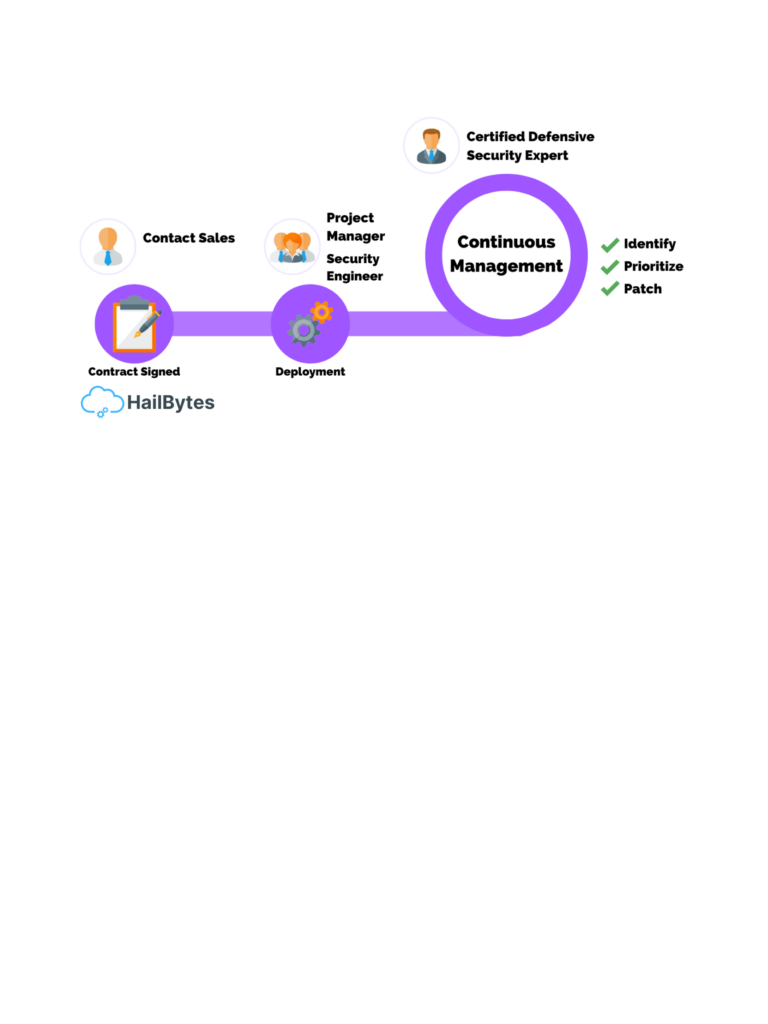

Gestione delle vulnerabilità come servizio: il modo intelligente per proteggere la tua organizzazione

Vulnerability Management as a Service: il modo intelligente per proteggere la tua organizzazione Cos'è il Vulnerability Management? Con tutta la codifica e il software utilizzato dalle aziende, ci sono sempre vulnerabilità di sicurezza. Potrebbe esserci del codice a rischio e la necessità di proteggere le applicazioni. Ecco perché abbiamo bisogno di una gestione delle vulnerabilità. Ma abbiamo già così tanto da fare […]

Gestione delle vulnerabilità come servizio: la chiave per la conformità

Gestione delle vulnerabilità come servizio: la chiave per la conformità Che cos'è la gestione delle vulnerabilità? Con tutta la codifica e il software utilizzato dalle aziende, ci sono sempre vulnerabilità di sicurezza. Potrebbe esserci del codice a rischio e la necessità di proteggere le applicazioni. Ecco perché abbiamo bisogno di una gestione delle vulnerabilità. Ma abbiamo già così tanto da fare per […]

In che modo la gestione delle vulnerabilità come servizio può aiutarti a risparmiare tempo e denaro

In che modo la gestione delle vulnerabilità come servizio può aiutarti a risparmiare tempo e denaro Che cos'è la gestione delle vulnerabilità? Con tutta la codifica e il software utilizzato dalle aziende, ci sono sempre vulnerabilità di sicurezza. Potrebbe esserci del codice a rischio e la necessità di proteggere le applicazioni. Ecco perché abbiamo bisogno di una gestione delle vulnerabilità. Ma abbiamo già così tanto […]

5 vantaggi della gestione delle vulnerabilità come servizio

5 vantaggi della gestione delle vulnerabilità come servizio Che cos'è la gestione delle vulnerabilità? Con tutta la codifica e il software utilizzato dalle aziende, ci sono sempre vulnerabilità di sicurezza. Potrebbe esserci del codice a rischio e la necessità di proteggere le applicazioni. Ecco perché abbiamo bisogno di una gestione delle vulnerabilità. Ma abbiamo già così tante cose di cui preoccuparci […]

Cosa considerare quando si sceglie un fornitore di servizi di sicurezza di terze parti

Elementi da considerare nella scelta di un fornitore di servizi di sicurezza di terze parti Introduzione Nel panorama della sicurezza informatica complesso e in continua evoluzione di oggi, molte aziende si rivolgono a fornitori di servizi di sicurezza di terze parti per migliorare il proprio livello di sicurezza. Questi fornitori offrono competenze specializzate, tecnologie avanzate e monitoraggio XNUMX ore su XNUMX per proteggere le aziende dalle minacce informatiche. Tuttavia, la scelta del giusto fornitore di servizi di sicurezza di terze parti [...]